В сложния и често сенчест цифров свят, значението на Threat Intelligence (TI) в оформянето на стратегиите за киберсигурност не трябва да бъде подценявано. Като професионалисти в областта на киберсигурността, ние разбираме, че защитата на цифровите активи излиза отвъд разполагането на защитни технологии; тя изисква дълбоко, стратегическо разбиране на възникващите заплахи. Тази статия разглежда как задълбоченето кибер разузнаване (Threat Intelligence) служи не само като защитно средство, но и като проактивен инструмент, който подпомага организациите в борбата срещу кибер престъпниците.

Какво представлява разузнаването на заплахи

Разузнаването на заплахи е синтез от събиране на данни, анализ и действия към потенциални или съществуващи заплахи. Тази разузнавателна информация е от съществено значение за разбирането на поведението на нападателите, техниките, инструментите и процедурите им.

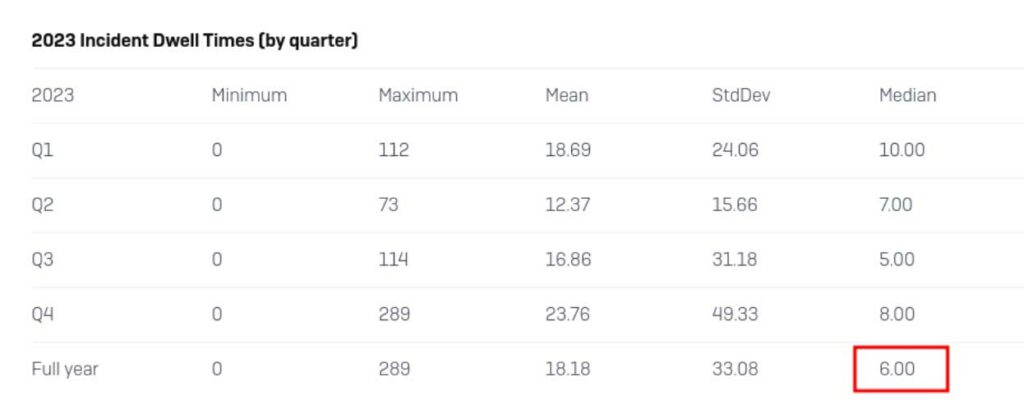

Ефективният TI предоставя проактивен инструмент, като помага на организациите да предвидят и предотвратят потенциални зловредни действия срещу сигурността със стратегии, адаптирани специално за да контрират идентифицираните заплахи.

Зловредния софтуер – Сърцето на тъмнината

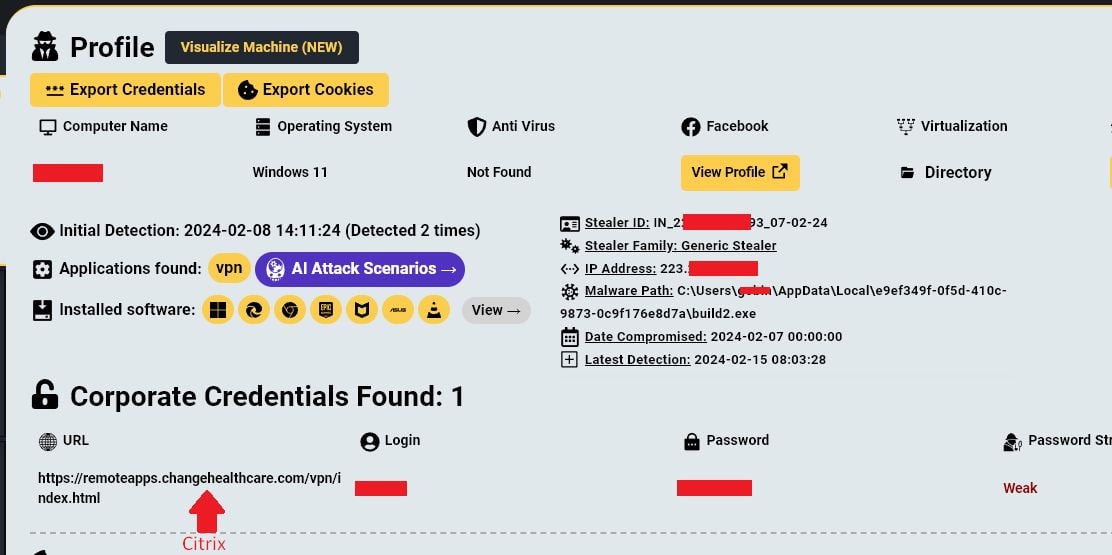

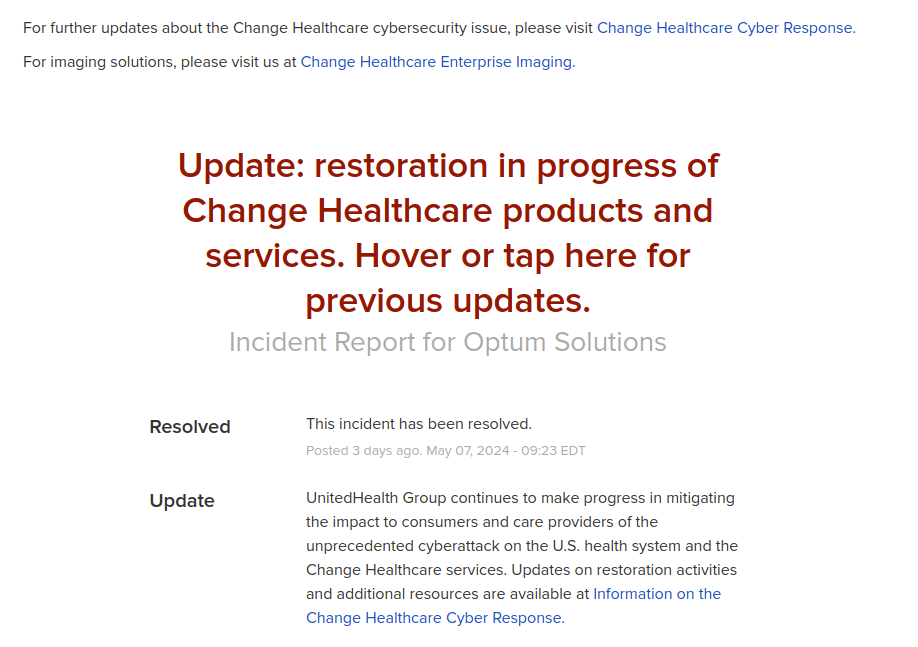

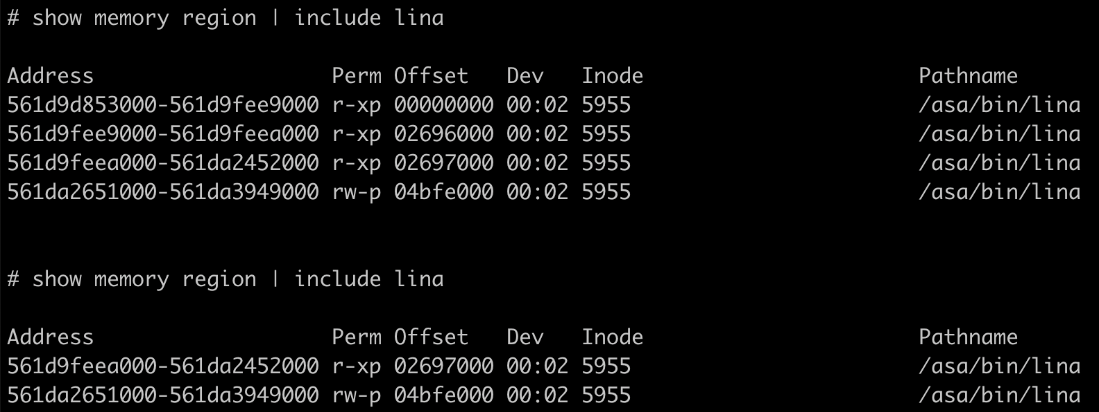

Анализът на зловредния софтуер е крайъгълен камък на разузнаването на заплахи. Всеки щам (версия) на зловреден софтуер носи в себе си ДНК на намеренията и способностите на своя създател. Чрез деконструкция на зловредния софтуер не само разкриваме механиката на неговата работа, но и набавяме знание за по-широкия контекст на заплахите на които сме подложени или ще бъдем подложени. Този анализ дава задълбочена информация и е важна част при разработването на ефективни противодействия и помага за покриване на уязвимости, за да предотвратящи бъдещи инфекции.

Стратегии за ограничаване и ликвидиране на зловредния софтуер

След разбирането на архитектурата на зловредния софтуер, професионалистите в областта на киберсигурността могат да разработят целенасочени стратегии за ограничаването и ликвидирането. Това включва използването на сандбокс среди заизучаване на поведението на зловредния софтуер, разработване на сигнатури за антивирусни системи и създаване на пачове за експлоатирани уязвимости. Освен това, непрекъснатото наблюдение и актуализиране на защитните системи са от съществено значение, тъй като нападателите развиват своите методологии

Кибер шпионажа – Лошия Кибер Агент 007

Кибер шпионажът представлява значителна заплаха, при която нападателите се стремят да проникнат в мрежи, за да откраднат данни, често с политическа, военна или икономическа цел. Разузнаването за заплахи играе решаваща роля в идентифицирането и намаляването на такива шпионски дейности. Чрез анализ на комуникационни модели, метаданни и аномалии в мрежата, експертите по киберсигурност могат да открият тайни операции, да ги припишат на техните източници и да въведат бариери за защита на чувствителна информация.

Колаборативна защита чрез споделяне на разузнавателна информация

Никоя организация не стои сама в борбата срещу кибер заплахите. Колаборативната защита чрез споделяне на разузнавателна информация усилва способността на отделните единици да се защитават срещу общи противници. Като участват в мрежи за разузнаване за заплахи, организациите могат да достъпят по-широк спектър от данни, получавайки прозрения, които иначе биха били недостъпни и подобрявайки колективните си защитни позиции.

Пейзажът на кибер заплахите постоянно се променя, движен от технологични напредъци и развиващите се тактики на нападателите. Стратегиите за киберсигурност трябва да бъдат адаптивни и с оглед в бъдещето. Включването на новаторски технологии като изкуствения интелект и машинното обучение може значително да подобри аналитичната сила на разузнаването на заплахи, позволявайки проактивни действия срещу потенциални кибер атаки.

Вместо заключение

Разузнаването на заплахи е повече от просто компонент на киберсигурността; то е съществена рамка, която дава информация на всички аспекти на цифровата защита. Като професионалисти в областта на киберсигурността, ние трябва да настояваме за силна стратегия TI, която не само следи заплахите, но и се адаптира и развива с тях. Инвестирането във всеобхватни начини за разузнаване за заплахи не е просто оперативна необходимост; това е стратегически императив, който осигурява устойчивост и конкурентоспособност във все по-цифровия свят.

Нека насърчаваме организациите да засилят своята позиция в областта на киберсигурността чрез иновативни решения за разузнаване за заплахи. Нека бъдем по-ангажирани към общностите по киберсигурност, споделяйки разузнавателна информация и използваме колективните знания за защита срещу неизвестното. Заедно можем да обърнем вълната срещу кибер заплахите и да осигурим нашето по-сигурно цифрово бъдеще.