За да разпространят злонамерения софтуер, хакерите създават спам кампании, маскирани под формата на имейли за фактури, покани, информация за плащане, информация за доставка, гласови съобщения и др. В тези имейли обикновено са включени прикачени файлове на Word и Excel или връзки към тях, които при отваряне и активиране на макросите ще инсталират опасен/зловреден софтуер на компютъра на жертвата.

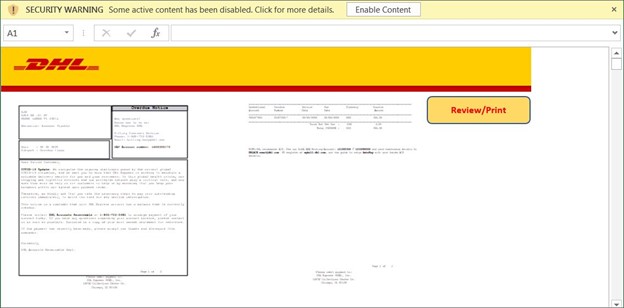

По подразбиране, макросите са забранени в MS Office, и поради тази причина от жертвата се изисква да кликне върху бутоните „Активиране на редактирането“ (Enable Editing) или „Активиране на съдържанието“ (Enable Content), за да разреши изпълнението им. Това, разбира се, не трябва да правите!

За да прилъжат потребителите да щракнат върху тези бутони обаче хакерите използват различни тактики.

Една от тях е прикачване на Word и Excel файлове с видимо „счупени“ текстове и/или изображения. Хакерите визуализират предупреждения, че има проблем с показването на документа и приканват потребителите да кликнат на бутоните за Активиране на съдържанието или Активиране на редактирането, за да видят „правилната“ визуализация на съдържанието.

Комбинациите от текст и изображения в тези злонамерени прикачени файлове се наричат „документни шаблони“. По-долу са представени различни шаблони на документи, които са били използвани в кампании за изпращане на нежелана поща (SPAM) за някои от по-широко разпространените инфекции със зловреден софтуер.

Трябва да се отбележи, че тези т.нар. „темплейти“ могат да се използват и със зловреден софтуер, различен от тези, описани по-долу. Освен това, тук ще видите само примери за по-често срещаните темплейти, а в реалния живот може да с сблъскате с много други, подобни на тях.

BazarLoader

BazarLoader е злонамерен софтуер, таргетиращ различни по вид и размер компании, разработен от групата, която стои зад създаването на троянския кон TrickBot. Когато бъде инсталиран, хакерите използват BazarLoader / BazarBackdoor за отдалечен достъп до вашия компютър, който след това се експлоатира за компрометирането и на останалата част от фирмената мрежа.

След инфектирането на мрежата с BazarLoader, най-често се стига до заразяване с криптовируса Ryuk, който криптира начин цялата информация и искаа откуп за декрептирането й.

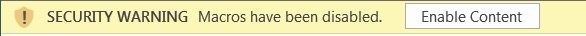

Фишинг имейлите, които разпространяват BazarBackdoor, обикновено съдържат връзки към предполагаеми документи, хоствани в Google Docs и Google Sheets. При зареждането им, се вижда предупреждение за „проблем с визуализацията“ и подканване за изтегляне на документа. След клик обаче всъщност не изтегляте какъвто и да било документ, а изпълним файл, който инсталира Bazar Loaded, както е показано по-долу.

Dridex

Dridex е усъвършенстван троянски кон, разполагащ с най-различни непрекъснато актуализирани модули. Забелязан е като инструмент, таргетиращ банкови институции, за първи път през 2014 г.

След заразяване с Dridex, той ще изтегли различни модули, които могат да се използват за кражба на пароли, осигуряване на отдалечен достъп до компютър или извършване на други злонамерени дейности.

Когато Dridex компрометира мрежата, това обикновено води до криптиране с BitPaymer или други криптовируси, свързани с групата.

Предполага се, че и друг известен криптовирус като WastedLocker е свързан с Dridex, но една компания за киберсигурност не е напълно съгласна с тези твърдения.

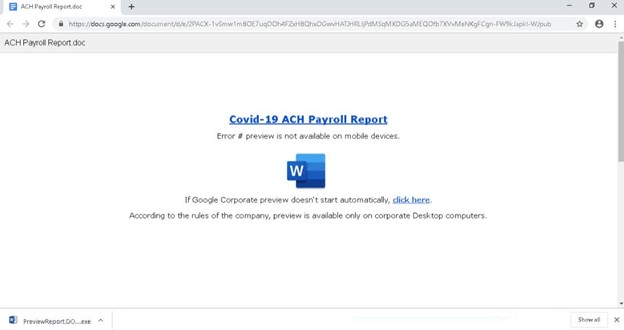

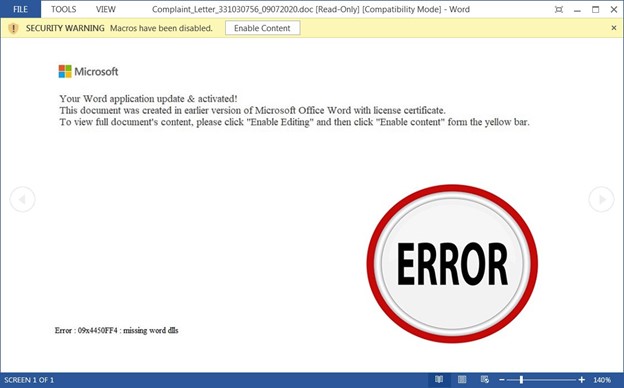

За разлика от други кампании за разпространение на злонамерен софтуер, групировката Dridex обикновено използва по-стилизирани шаблони за документи, които показват малко или замъглено съдържание и ви подканват да щракнете върху „Активиране на съдържанието“, за да го видите по-добре.

Например в шаблона по-долу се посочва, че документът е трудно четим, защото е създаден на по-стара версия на Microsoft Office Word.

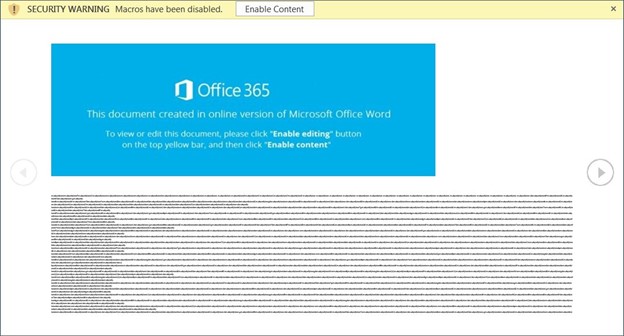

Dridex използва и по-стилизирани шаблони за документи, представящи се за информация за доставка от DHL и UPS.

Разбира се няма как да се пропусне „класиката“ в жанра, а именно – фактури за плащане. Първоначално те са трудно четими, докато не щракнете върху „Активиране на редактирането“, за да го видите “правилно”.

Както можете да видите от примерите по-горе, от Dridex обичат да използват изображения на вградени документи с фирмени лога и бланки, за да подмамят потребителите да активират макросите.

Emotet

Emotet е най-широко разпространеният зловреден софтуер чрез фишинг имейли, съдържащ злонамерени Word или Excel документи. Веднъж инсталиран, Emotet ще открадне имейла на жертвата и ще използва заразения компютър, за да изпрати спам към други получателите от цял свят.

Потребителите, заразени с Emotet, в крайна сметка ще бъдат след това отново заразени с троянски коне като TrickBot и QakBot. И двата вида троянски коне се използват за кражба на пароли, бисквитки, файлове и водят до компрометиране на цялата мрежа на организацията.

След инфектиране на мрежата с TrickBot, най-вероятно ще се използват криптовирусите Ryuk или Conti за криптиране на информацията. Засегнатите машини с инсталиран QakBot могат да бъдат инфектирани от криптовируса ProLock.

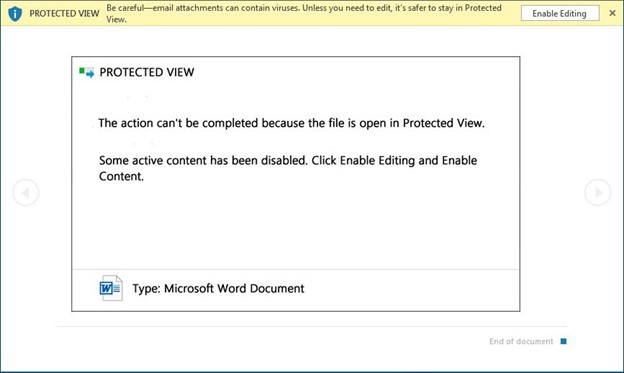

За разлика от Dridex, Emotet не използват изображения на действителни документи в техните темплейти. Вместо това те включват широка гама от шаблони, които показват предупредително поле, че документът не може да се визуализира правилно, и че потребителите трябва да кликнат върху „Активиране на съдържанието“, за да го прочетат.

Например шаблонът „Red Dawn“, показан по-долу, гласи, че „Този документ е защитен“ и след това ви подканва да разрешите съдържанието (Enable content), за да го прочетете.

Следващият шаблон гласи, че не може да бъде отворен правилно, тъй като е създаден на „iOS устройство“.

Според този шаблон, документът е създаден на „Windows 10 Mobile“, което е странно съобщение, при положение че Windows 10 Mobile е спрян от известно време.

Това може би е един от най-легитимно изглеждащите шаблони, твъдейки че документът е в „Защитен изглед“ и потребителят трябва да кликне върху „Активиране на редактирането“, за да го визуализира правилно.

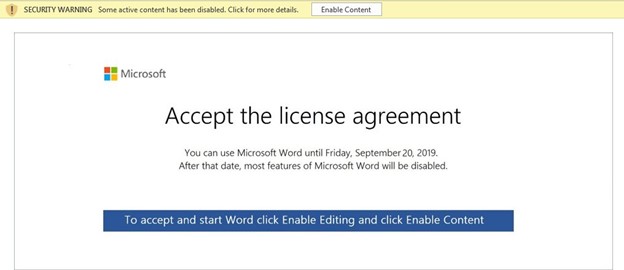

Следващият шаблон е малко по-интересен, тъй като казва на потребителите да приемат лицензионното споразумение на Microsoft, преди да могат да видят документа.

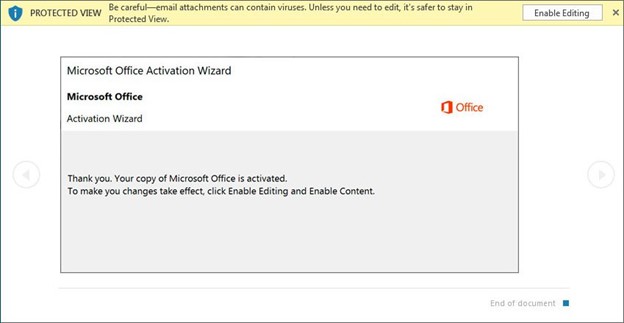

Друг интересен шаблон се представя като съветник за активиране на Microsoft Office, който подканва потребителите да активират редактирането, за да завършат активирането на Office.

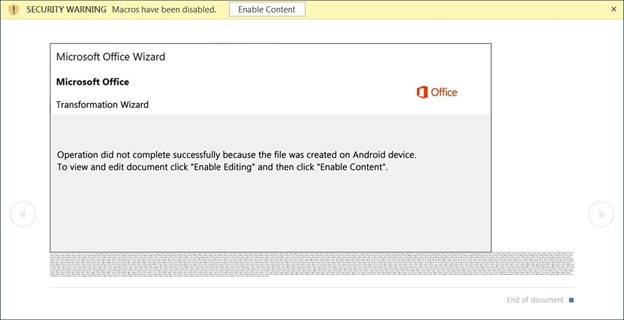

Emotet също така е известен с това, че използва темплейт, който се представя за съветник за преобразуване на Microsoft Office.

Както можете да се убедите от екранните снимки по-горе, вместо стилизирани шаблони на документи, Emotet използва общи предупреждения, за да се опита да убеди потребителите да активират макросите в прикачения файл.

QakBot

QakBot или QBot е също троянски кон, насочен основно към банковия сектор. Той се разпространява чрез фишинг кампaнии, съдържащи зловредни Microsoft Word документи като прикачени файлове.

QakBot също съдържа различни модули и има способността да краде банкова информация, да инсталира друг зловреден софтуер или да осигури отдалечен достъп до заразената машина.

Както други троянски коне, описани в тази статия, QakBot също си партнира с криптовируса ProLock, който е финалната фаза на атаката (криптиране на информацията).

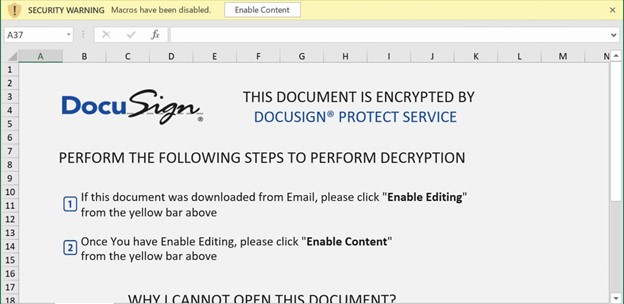

В сравнение с Emotet, SPAM кампаниите на QakBot използват по-стилизирани темплейти. Най-често използваният шаблон се представя, че е от DocuSign, както е показано по-долу.

Другите шаблони имитират Microsoft Defender или екран за актуализация и активиране на Word, като този по-долу.

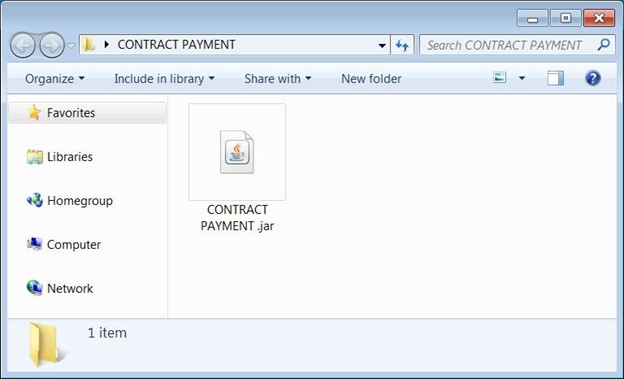

Блокиране на изпълними прикачени файлове

За да избегнете появата на гореописаните екранни снимки на вашият десктоп, никога не отваряйте прикачени файлове с разширение .vbs, .js, .exe, .ps1, .jar, .bat, .com или .scr. , тъй като тези разширения могат да изпълняват програми/команди на вашият компютър.

Повечето имейл услуги като Office и Gmail блокират изпълнимите прикачени файлове, но злонамерените лица са намерили изход и от тази ситуация. Все по-често се наблюдава към SPAM имейлите да се добавя прикачен файл с парола, като самата парола е упомената в съобщението. По този начин съдържанието не се сканира/блокира и достига своята крайна цел.

За съжаление, Microsoft реши да скрие разширенията на файловете по подразбиране, което позволява на злонамерените лица да подлъжат потребителите да отворят опасни (изпълними) файлове.

Фишинг имейлите са едни от най-често използваните вектори за атака, целящи компрометирането на вътрешната инфраструктура. Причините за това са доста и въобще не са необясними: човешкият фактор е най-подценяваният, а също и най-лесно експлоатираният вектор в една инфраструктура. Докато на ниво сървъри и системи могат да се приложат различни и разнообразни мерки за сигурност, от гледна точка на човешкият ресурс доказано най-добрият подход са регулярните обучения на персонала.

В повечето случаи обаче те липсват или ако ги има се силно подценени и са по-скоро фиктивни. Именно поради тази причина злонамерените лица използват SPAM съобщения и все повече се стремят да заблудят крайният потребител, като например добавянето на reCaptcha на техния фишинг сайт. След като компрометират машината и си осигурят достъп до вътрешната система, атакуването на важните и критични системи става много по-лесна и постижима задача. Примерите са не един или два.

Някои общо валидни препоръки, с които може да намалите шанса да бъдете фишнати са:

- Имплементиране на решение, което да сканира входящата поща за зловредни прикачени файлове и за нежелана поща (SPAM).

- Добавяне на двуфакторна автентикация – По този начин дори някой от потребителите да си въведе потребителското име и паролата във фишинг страницата, те няма да свършат кой знае каква работа на злонамерените лица ако не е наличен вторият фактор за завършване на удостоверяването.

- НЕ отварайте и НЕ кликайте върху писма и линкове от непознати податели !