Последен ъпдейт на 28 декември 2018 в 11:50 ч.

Киберзаплахи; кражба на лични данни; малуер, който нанася щети за милиони; това е само част от пейзажа в света на информационната сигурност през 2018 г.

Изминалата година беше динамична, но следващата с нищо не подсказва, че ще е по-спокойна. Компанията за информационна сигурност ESET прави прогноза за основните трендове, които ще оформят сектора през следващата година.

GDPR на глобално ниво

GDPR е европейска директива за защита на личните данни. Според ESET тя ще послужи като пример за изграждането на подобна законодателна рамка на световно равнище. Компанията дава пример със страни като Бразилия и Япония, както и американския щат Калифорния, които вървят към законодателство, подобно на GDPR. „Има силни аргументи в подкрепа на тезата, че и други региони по света ще последват примера на ЕС“, коментират от ESET.

За бизнеса съществуването на законодателна рамка в стила на GDPR може да означава съществени проблеми. Евродирективата предвижда тежки глоби за компаниите, които оперират на европейския пазар и не могат да пазят данните на клиентите си.

Ако подобни наказателни мерки се въведат и в други региони по света, това може да се превърне в тежко финансово бреме за компаниите. Само банковият сектор се очаква да плати глоби за 4.7 млрд. евро през първите три години след влизането в сила на GDPR според прогноза на Consult Hyperion. Големи глоби могат да се натрупат и в други сектори, доминирани от международни играчи, като телекомуникациите или сред интернет компаниите като Facebook или Google.

Койнмайнърите остават заплаха

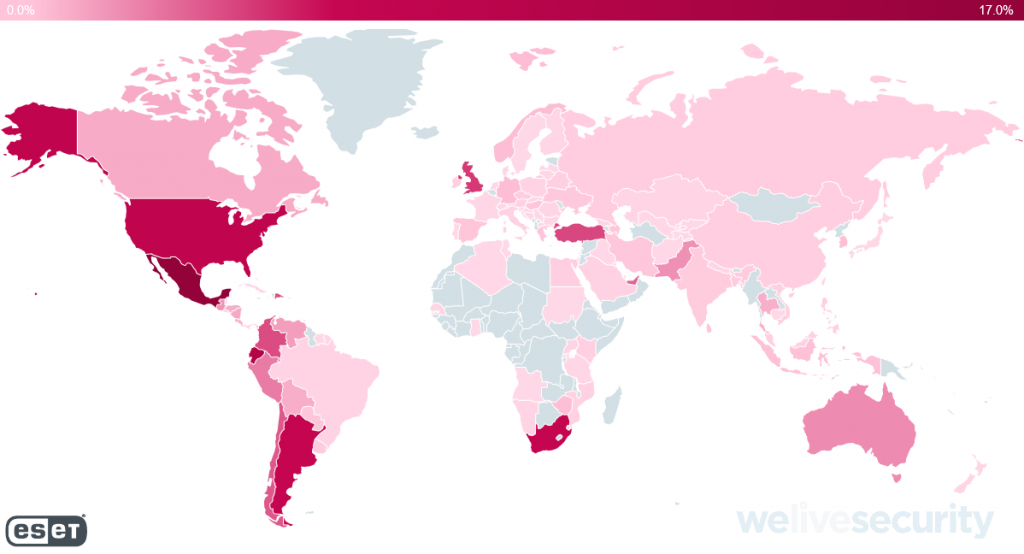

Ако 2017 г. беше годината на рансъмуера, то 2018 г. безспорно е белязана от популярността на койнмайнърите. Този зловреден софтуер, който се настанява на компютъра на жертвата и използва ресурсите му, за да копае криптовалути, се превърна в явление. През първата половина на 2018 г. компанията за киберсигурност TrendMicro е засякла над 787 хил. опити за атаки с копачи на криптовалути, което е почти 10 пъти повече от същия период на 2017 г.

Копачите на криптовалути ще останат заплаха за бизнеса и потребителите и през 2019 г. Да, те не криптират файловете ви и не водят до изтичане на данни. Но криптомайнърите амортизират хардуера, увеличават разходите за електричество и могат да натоварят информационните системи, довеждайки ги до срив.

Умни устройства, глупаво безразличие

Все повече уреди в домовете ни са свързани с интернет. Това е голямо удобство, но също така представлява заплаха. Рутери, принтери, умни домакински уреди могат да бъдат хакнати и свързани в голяма бот мрежа, с която се извършват компютърни престъпления. Колкото повече умни устройства се свързват към интернет, толкова по-ясно изразен ще става този тренд.

През 2020 г. свързаните към интернет устройства ще са причина за една четвърт от атаките срещу институции, прогнозира Gartner. Въпреки това компаниите разходват сравнително малка част от бюджетите си за информационна сигурност (около 10%) за защита на тези устройства. Очаква се и бум на DDOS атаките, осъществени чрез умни устройства. Това е логично предвид факта, че се очакв аброят на свързаните към интернет устройства да надхвърли 20 млрд. още през 2020 г.

Всички онези умни домашни асистенти, които са свързани към интернет, също са заплаха. Микрофоните им улавят всичко, което се случва у дома. Дали наистина осъзнаваме колко много данни споделяме с тези умни устройства и какви заплахи произлизат от това?

Обучаващи се машини на страната на хакерите

Машинното самообучение(machine learning) ще играе все по-важна роля в осъществяването на кибератаки. И сега голяма част от тях са автоматизирани, но машинното самообучение дава изцяло нов арсенал в ръцете на хакерите. Използвайки алгоритми, те могат да направят много по-детайлен анализ на уязвимите устройства и информационни системи. „Машинното самообучение може да се използва от престъпници, за да откриват по-лесно целите си и да увеличат пораженията от всяка проведена атака“, коментират от ESET.