PayPal е една от най-големите компании за онлайн разплащания в световен мащаб – използват я Microsoft, Google Play, PlayStation Store и мн. др.

Платформата има приблизително 361 млн. активни потребители, които правят средно по 40 транзакции годишно. Този мащаб предоставя голям шанс на хакерите да „спечелят“ пари, без вие, като потребител, да заподозрете.

Най-често срещаните измами

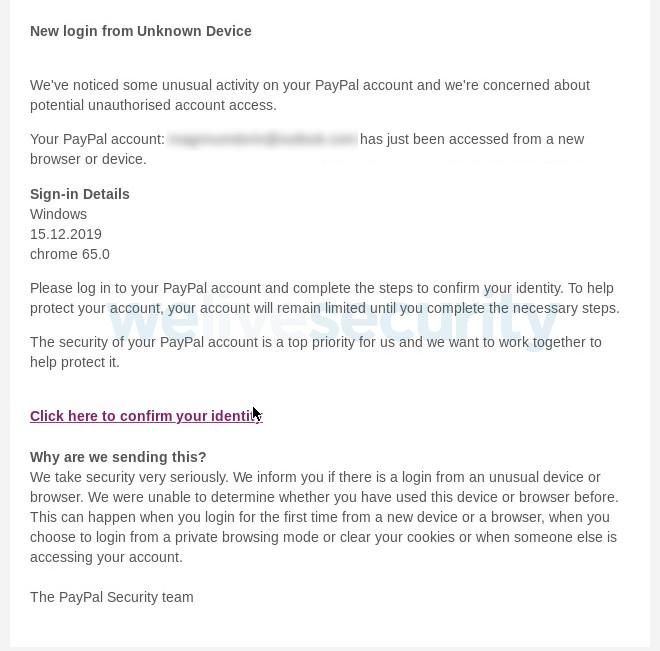

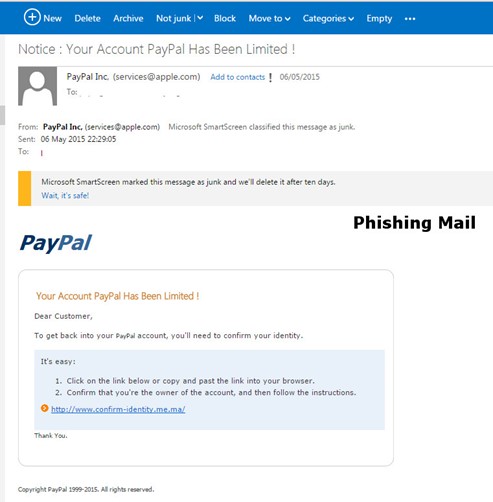

Голяма популярност през последните години набраха фалшивите уебсайтове, които пресъздават страницата на PayPal. Атаката се осъществява чрез фишинг имейл, който съдържа линк към подправената страница.

Когато кликнете върху линка, ви пренасочват към страница, в която да въведете своите разплащателни данни. Не само това, но ви искат и доста лична информация (име, адрес, ЕГН и др.), която впоследствие може да бъде използвана за по-мащабни атаки срещу вас.

Как да се защитите

PayPal има славата на една от най-безопасните платформи за извършване на финансови транзакции. Затова киберпрестъпниците проявяват голямо въображение, за да ви подмамят. Често използват тактики и заучени фрази като: “Днес е вашият щастлив ден и спечелихте от лотарията!”. Ако искате да получите „наградата“, трябва да заплатите малка такса за самата транзакция.

Първата лампичка, която трябва да ви светне е, че ако не сте участвали в такава лотария, единственият човек, който би спечелил нещо е хакерът.

За да не се хванете на кукичката на подобен тип атаки, винаги трябва да сте бдителни, да внимавате какви действия предприемате и задължително да приложите основни мерки за сигурност:

- Използвайте силна парола

Паролата за PayPal трябва да е различна от паролите ви за достъп до други приложения и не трябва да я съхранявате в четим вид (plain text). Добра практика е използването на мениджър за управление на паролите (Password Manager) .

- Активирайте двуфакторното удостоверяване

PayPal дава две възможности на потребителите си: Автентикация чрез OTP (One-time pin), който се генерира при всяко влизане или свързване на PayPal акаунта ви с third-party 2FA апликация.

- Никога не използвайте PayPal приложението през незащитени или публични мрежи

През тях хакерите следят мрежовата активност и могат да прихванат или да променят вашият трафик (данни).