Как да разпознаем фишинг атака

Експерти очакват злоупотреби с проблемите около zero day уязвимостта на Facebook. Ето как да разпознаете такава.

Последен ъпдейт на 9 октомври 2018 в 05:15 ч.

В светлината на новооткритата уязвимост във Facebook, която засяга поне 50 млн. потребители, през следващите седмици могат да се очакват масирани фишинг кампании. Това е често срещано явление, когато голяма компания обяви, че е претърпяла пробив в информационната сигурност.

След като пробивът е публично известен, потребителите са подготвени да очакват предупредителни имейли, свързани със сигурността на техните профили. Киберпрестъпниците използват този факт, за да изпращат фишинг имейли от името на засегнатата компания. С тях те се опитват да откраднат данните за достъп на потребителите. И тъй като самите потребители очакват подобен имейл, много от тях въобще не разбират, че са станали жертва на фишинг.

Как да разберете дали имейлът е легитимен

Важно е да знаете, че големите компании нямат политика да изпращат имейли с линк към страница, на която да въведете данните си за достъп. Причината да не го правят са именно фишинг атаките, които действат по същия начин. Те препращат потребителя към фалшива страница, където той трябва да въведе потребителско име, парола, номер на банкова карта и т.н.

Прочетете още: 4 начина да предпазите бизнеса си от фишинг

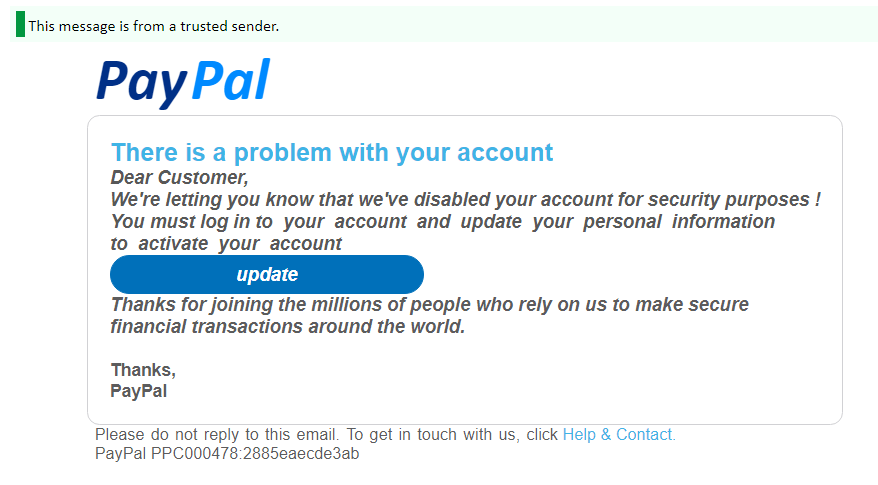

Нека разгледаме реален принцип на фишинг кампания срещу потребители на PayPal. Кампанията беше активна в края на юли 2018 г. И засегна български потребители.

1.Имейл адресът и/или адресът на SMTP сървъра не съответстват

Първото, което се забелязва, е, че адресът, от който е изпратено съобщението, няма нищо общо с легитимния адрес на PayPal. Това е явен признак, че става дума за фишинг атака.

Възможно е обаче авторите на атаката да фалшифицират имейл адреса, от който са изпратени съобщенията. Например честа практика е да се изпращат имейли от адреси като [email protected], [email protected] и т.н. Това се постига лесно и може да се направи дори от лице без специални технически познания.

Можете да установите дали адресът е легитимен или фалшифициран като отворите изходния код на имейла и видите адреса на SMTP сървъра, от който е изпратено писмото. Ето как изглежда адресът на легитимен имейл от Facebook:

Received: from mx-out.facebook.com (69-171-232-128.mail-mail.facebook.com [69.171.232.128])

Ако писмото е част от фишинг кампания, адресът на сървъра може да изглежда по подобен начин:

Received: from mail.aspirelearning.org (mail.aspirelearning.org [202.67.196.19])

2.Писмото съдържа бутон или линк към фишинг страница

Както вече отбелязахме, легитимните компании не изпращат по имейл линкове към страници за въвеждане на чувствителни данни. Ако съобщението съдържа линк към такава страница, вероятно става дума за фишинг атака.

3.Писмото препраща към страница, чийто адрес няма нищо общо с официалния адрес на институцията.

Най-добре е да не кликате върху линкове, които са част от фишинг атаки. Но ако все пак го направите, ще видите, че адресът на страницата няма нищо общо с официалния интернет адрес на институцията, от чието име е изпратено съобщението.

В разглеждания случай бутонът update ще ви отведе към фишинг страница с адрес като http://paypal-login.advancedlenears.com/page-login или нещо подобно.

Съвети за потребителите:

- Проверявайте адреса, от който е изпратено съобщението;

- Не отваряйте линкове, които водят към страници за въвеждане на лични данни;

- Влизайте в профила си само от официалния адрес на онлайн услугата или от мобилното приложение;

- Използвайте антивирусен софтуер с вградена антиспам и антифишинг защита;